Spear Kimlik Avı Tanımı | Mızrakla Kimlik Avı Nedir?

İçindekiler

Spear Phishing'in Phishing'ten farkı nedir?

Spear Phishing saldırısı nasıl çalışır?

Hedef odaklı kimlik avı saldırılarına karşı herkesin tetikte olması gerekir. Bazı insan kategorileri daha olasıdır saldırıya uğramak diğerlerinden daha. Sağlık, finans, eğitim veya devlet gibi sektörlerde üst düzey işleri olan kişiler daha büyük risk altındadır.. Bu sektörlerden herhangi birine yönelik başarılı bir hedef odaklı kimlik avı saldırısı şunlara yol açabilir:

- Veri ihlali

- Büyük fidye ödemeleri

- Ulusal Güvenlik tehditleri

- İtibar kaybı

- Yasal yansımalar

Kimlik avı e-postaları almaktan kaçınamazsınız. Bir e-posta filtresi kullansanız bile, bazı hedefli kimlik avı saldırıları gerçekleşir.

Bununla başa çıkmanın en iyi yolu, çalışanları sahte e-postaları nasıl tespit edecekleri konusunda eğitmektir.

Spear Phishing saldırılarını nasıl önleyebilirsiniz?

- Sosyal medyada kendiniz hakkında çok fazla bilgi koymaktan kaçının. Bu, bir siber suçlunun sizinle ilgili bilgi almak için ilk duraklarından biridir.

- Kullandığınız barındırma hizmetinin e-posta güvenliğine ve spam korumasına sahip olduğundan emin olun. Bu, bir siber suçluya karşı ilk savunma hattı görevi görür.

- E-postanın kaynağından emin olana kadar bağlantılara veya dosya eklerine tıklamayın.

- İstenmeyen e-postalara veya acil talepler içeren e-postalara karşı dikkatli olun. Böyle bir talebi başka bir iletişim yöntemiyle doğrulamaya çalışın. Şüpheli kişiye telefon edin, mesaj gönderin veya yüz yüze konuşun.

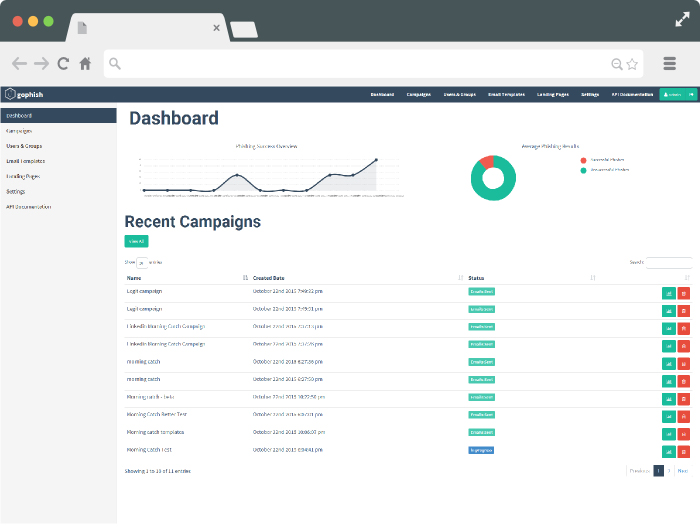

Hedef odaklı kimlik avı simülasyonu, çalışanları siber suçluların hedef odaklı kimlik avı taktikleri konusunda hızlandırmak için mükemmel bir araçtır. Kullanıcılarına hedef odaklı kimlik avı e-postalarını önlemek veya bildirmek için nasıl tanımlayacaklarını öğretmek için tasarlanmış bir dizi etkileşimli alıştırmadır. Hedef odaklı kimlik avı simülasyonlarına maruz kalan çalışanların, hedef odaklı kimlik avı saldırısını tespit etme ve uygun şekilde tepki verme şansı çok daha yüksektir.

Spear kimlik avı simülasyonu nasıl çalışır?

- Çalışanlara "sahte" bir kimlik avı e-postası alacaklarını bildirin.

- Test edilmeden önce bilgilendirilmelerini sağlamak için kimlik avı e-postalarını önceden nasıl tespit edeceklerini açıklayan bir makale gönderin.

- Kimlik avı eğitimini duyurduğunuz ay boyunca rastgele bir zamanda "sahte" kimlik avı e-postası gönderin.

- Kimlik avı girişimine kaç çalışanın düştüğünü ve kimlik avı girişimini bildiren veya etmeyen miktarın istatistiklerini ölçün.

- Kimlik avı farkındalığı hakkında ipuçları göndererek ve iş arkadaşlarınızı ayda bir kez test ederek eğitime devam edin.

>>>Doğru kimlik avı simülatörünü bulma hakkında daha fazla bilgiyi BURADAN edinebilirsiniz.<<

Neden bir Kimlik Avı saldırısını simüle etmek isteyeyim?

Kuruluşunuz spearphishing saldırılarına maruz kalırsa, başarılı saldırılara ilişkin istatistikler sizin için ayık olacaktır.

Spear phishing saldırısının ortalama başarı oranı, phishing e-postaları için %50 tıklama oranıdır.

Bu, şirketinizin istemediği bir sorumluluk türüdür.

İş yerinizde kimlik avına dikkat çektiğinizde, yalnızca çalışanları veya şirketi kredi kartı dolandırıcılığından veya kimlik hırsızlığından korumuş olmuyorsunuz.

Kimlik avı simülasyonu, şirketinize milyonlarca davaya ve milyonlarca müşteri güvenine mal olan veri ihlallerini önlemenize yardımcı olabilir.

Hailbytes tarafından onaylanmış ücretsiz bir GoPhish Phishing Framework deneme sürümü başlatmak istiyorsanız, Buradan bizimle iletişime geçebilirsiniz daha fazla bilgi için veya AWS'de ücretsiz denemenizi bugün başlatın.